Definición

Nmap (Network Mapper) es un software de código libre destinado al escaneo de redes y a la auditoría de seguridad. Se emplea para identificar host y servicios en una red a través de la transmisión de paquetes y el estudio de sus respuestas.

Hoy en día los evaluadores de ciberseguridad o entusiastas, utilizan esta herramienta para facilitar el escaneo de redes de forma automatizada, en ese sentido podemos detectar: Puertos abiertos, servicios y versiones, sistemas operativos y posibles vulnerabilidades.

Aspectos Teóricos relevantes:

- Evaluación de Puertos: Identifica puertos tanto abiertos como cerrados para detectar servicios en funcionamiento.

- Identificación de Sistemas de Operativos: Emplea firmas de respuesta para calcular el sistema operativo del alojamiento, adicional es efectivo para detectar las versiones de servicios, según el puerto.

- Estrategias de Escaneo: Incorpora TCP SYN (rápido y sigiloso), UDP, entre otros.

Nmap es versátil y facilita modificaciones para escaneos más veloces o minuciosos, resultando perfecto para administradores y auditores de seguridad.

En la mayoría de las distribuciones de seguridad de Linux, esta herramienta viene instalada por lo que no será necesario acudir a a métodos de instalación acostumbrados, pero si será importante realizar alguna actualización, sobre todo en la perspectiva de análisis vulnerabilidades.

Comandos de reconocimiento

El comando mostrado a continuación es bastante útil solo para mostrar las direcciones que se van a escanear, sin realizarla el escáner realmente.

1 | nmap -sL -n 192.1688.12.13/29 |

-sL: No lleva a cabo un análisis auténtico, sino que registra todas las direcciones IP dentro del rango determinado.

-n: Activa la resolución de nombres DNS, lo cual optimiza el proceso de escaneo.

El siguiente comando se usa para escanear una red y listar hosts activos, sin hacer un escaneo de puertos ni detectar servicios, es una manera eficiente de listar objetivos.

1 | sudo nmap -PR -sn 192.168.210.6/24 |

-PR: Realiza un escaneo ARP (Address Resolution Protocol) para descubrir dispositivos en la red local.

-sn: Indica que solo se realizará la detección de hosts (ping scan), sin escanear puertos.

Otro metodo es utilizando ARP de la siguiente manera:

1 | sudo arp-scan 192.168.210.6/24 |

El último comando arp-scan brinda la misma funcionalidad del Nmap, sin embargo, sabemos que podemos realizar algunas modificaciones en las salidas de Nmap para brindar más detalles.

Comandos de identificación de host activos, puertos y servicios.

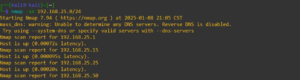

Para identificar los hosts activos en un segmento determinado de la red, podemos utilizar el siguiente comando:

1 | nmap -sn 192.158.25.0/24 |

-sn indica que realizará un «ping scan» o escaneo de hosts en una red sin realizar un escaneo de puertos. Esto significa que Nmap solo intentará determinar qué dispositivos están activos en la red.

Podemos ver los hosts activos en la imagen a continuación:

Para identificar los puertos abiertos podemos utilizar el siguiente comando:

1 | nmap 192.168.25.50 |

Por defecto el comando escanea solamente los puertos TCP abiertos, lo podemos ver en la imagen a continuación:

Nota: Si queremos solo un puerto en específico podemos agregar la opción -p

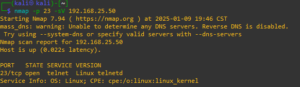

Para identificar las versiones de servicios asociados a puertos en concreto, podemos utilizar el siguiente comando:

1 | nmap -p 21 -sV 192.168.25.50 |

Básicamente el comando está validando la versión del servicio asociado en el puerto 21 en este caso telnet, lo podemos observar en la imagen a continuación:

Comandos de identificación de vulnerabilidades

Existen muchas herramientas útiles para el análisis de vulnerabilidades entre la cuales puedo mencionar: Qualys, Nessus, Acunetix, etc. Sin embargo, haremos uso de algunas funcionalidades que ofrece Nmap para realizar estos análisis.

Lo primero que podemos hacer es identificar que nos ofrece nuestra versión instalada de Nmap, podemos utilizar el siguiente comando:

1 | nmap --script-help all |

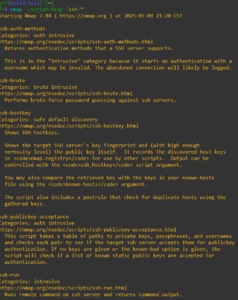

Posteriormente podemos tratar de filtrar la información por alguna necesidad más específica por ejemplo buscar las vulnerabilidades referentes a ssh, lo podríamos realizar utilizando el siguiente comando:

1 | nmap --script-help 'ssh-*' |

En la siguiente imagen podemos ver los resultados obtenidos:

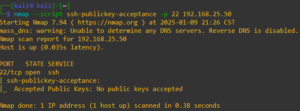

En referencia a los análisis de vulnerabilidades podríamos probar si un equipo en realidad puede ser vulnerable a ciertos ataques, utilizando los scripts de nmap. En la imagen anterior se observa que se pueden utilizar algunos scripts en este caso probaremos si es vulnerable a aceptar claves públicas para autenticarse, en resumen el script ssh-publickey-acceptance puede realizar dos tareas: Verificar si una lista de claves privadas funciona para autenticarse con éxito en el servidor SSH o comprobar si un servidor SSH es vulnerable a la aceptación de claves públicas conocidas, lo que podría permitir un acceso no autorizado si las claves comprometidas están permitidas.

Podemos utilizar el siguiente comando:

1 | nmap --script ssh-publickey-acceptance -p 22 192.168.25.50 |

En la imagen a continuación podemos ver que, para este caso, no es vulnerable.

¿Mi IP publica es vulnerable o está expuesta?

Y ya como punto final de un ejercicio bastante interesante que descubrí en mis estudios y lecturas es verificar si realmente mi ISP protege sus conexiones al exterior y una manera sencilla es utilizando el Nmap online y utilizando nuestra IP publica podemos encontrar la herramienta en este enlace: Nmap-Online

Para este ejercicio dejaré que cada persona que lea el artículo saque sus propias conclusiones ya que los resultados pueden variar dependiendo del ISP y resulta muy interesante en algunas ocasiones.

Conclusión

Existen un sin número de técnicas y tipos de escaneo asociados a la herramienta nmap, pero son temas que estaré publicando en otros artículos con el objetivo de ir mejorando poco a poco mis técnicas de reconocimiento.

La idea principal de este artículo era conocer un poco de cómo funciona la herramienta y cómo podemos identificar posibles host expuestos en nuestra red. Adicional espero que esta breve reseña pueda ayudar a otras personas interesadas en el ámbito de la ciberseguridad.