Introducción

OpenVAS es una herramienta de código abierto utilizada para la gestión de vulnerabilidades en sistemas informáticos. Su objetivo principal es identificar y evaluar posibles debilidades de seguridad en redes, aplicaciones y dispositivos, ayudando a las organizaciones a proteger sus activos digitales frente a ciberataques, contar con una herramientas de análisis de vulnerabilidades siempre es importante para tener una idea general de a cuales riesgos estamos expuestos en nuestras infraestructuras

En esta publicación veremos como instalar, configurar y escanear host, con vulnerabilidades conocidas.

Requisitos: Linux Ubuntu 22.04, acceso root, 2GB RAM, un entorno de virtualización

Método de Instalación

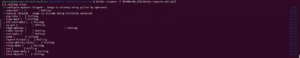

El método de instalación es bastante sencillo ya que en la página oficial openvas se detallan paso a paso, dependiendo del sistema operativo como realizarla usando contenedores Docker, para optimizar un poco mas el proceso, en la imagen a continuación se observa el proceso de instalación.

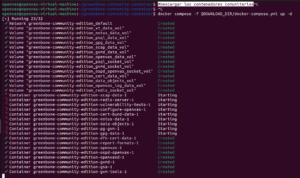

El proceso de inicialización de los contenedores se observa en la imagen a continuación:

Como se menciona en la pagina oficial de forma predeterminada, se crea un usuario admin con la contraseña admin. Esto es inseguro y es muy recomendable establecer una nueva contraseña. Los comandos para cambio de clave se observan en la secuencia de comandos mostrados mas adelante.

La secuencia de comandos para instalar Openvas en docker para un sistema operativo Ubuntu, se detalla a continuación:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 | #Dependencias y certificados sudo apt install ca-certificates curl gnupg #Desinstalación paquetes de Ubuntu conflictivos for pkg in docker.io docker-doc docker-compose podman-docker containerd runc; do sudo apt remove $pkg; done #Configurar el repositorio de Docker sudo install -m 0755 -d /etc/apt/keyrings curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /etc/apt/keyrings/docker.gpg sudo chmod a+r /etc/apt/keyrings/docker.gpg echo \ "deb [arch="$(dpkg --print-architecture)" signed-by=/etc/apt/keyrings/docker.gpg] https://download.docker.com/linux/ubuntu \ "$(. /etc/os-release && echo "$VERSION_CODENAME")" stable" | \ sudo tee /etc/apt/sources.list.d/docker.list > /dev/null sudo apt update #Instalar paquetes Docker Ubuntu sudo apt install docker-ce docker-ce-cli containerd.io docker-compose-plugin #Agregue el usuario actual al grupo de Docker y aplique cambios de grupo para el entorno de shell actual sudo usermod -aG docker $USER && su $USER #Crear directorio de descarga export DOWNLOAD_DIR=$HOME/greenbone-community-container && mkdir -p $DOWNLOAD_DIR #Agregar repositorio curl -f -O -L https://greenbone.github.io/docs/latest/_static/docker-compose.yml --output-dir "$DOWNLOAD_DIR" #Descargar los contenedores comunitarios docker compose -f $DOWNLOAD_DIR/docker-compose.yml pull #Iniciando los contenedores comunitarios docker compose -f $DOWNLOAD_DIR/docker-compose.yml up -d #Mostrar mensajes de registro de todos los servicios de los contenedores en ejecución docker compose -f $DOWNLOAD_DIR/docker-compose.yml logs -f #Actualización de clave docker compose -f $DOWNLOAD_DIR/docker-compose.yml \ exec -u gvmd gvmd gvmd --user=admin --new-password='<password>' #Tenga en cuenta si su contraseña incluye caracteres especiales como $ necesita ser citado entre comillas simples. #Abrir Greenbone Security Assistant en el navegador xdg-open "http://127.0.0.1:9392" 2>/dev/null >/dev/null & |

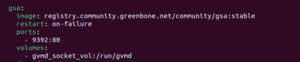

De forma predeterminada Openvas funciona solo en su localhost, si queremos que sea accesible por otras interfaces se debe editar el archivo de configuración usando los siguientes comandos:

1 2 3 4 5 6 7 8 | nano $DOWNLOAD_DIR/docker-compose.yml #Buscar en el archivo la sección de puertos y modificar #Posteriomente aplicar cd $DOWNLOAD_DIR docker compose down docker compose up -d |

La modificación en el archivo de configuración se muestra a continuación:

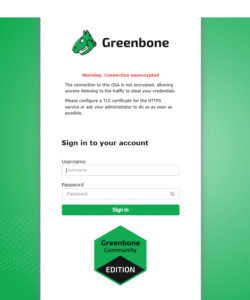

Una vez realizado el paso anterior y reiniciado los contenedores podremos acceder a la interfaz como se muestra en la siguiente imagen:

Una vez realizado el paso anterior y reiniciado los contenedores podremos acceder a la interfaz como se muestra en la siguiente imagen:

Como recomendación es necesario crear un certificado para cifrar la comunicación en la plataforma.

Ejecución

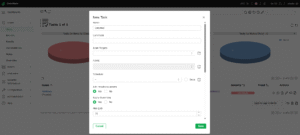

Una vez hemos accedido a la interfaz de usuario, para realizar nuestro primer escaneo se debe crear una tarea, se muestra ejemplo en la siguiente imagen:

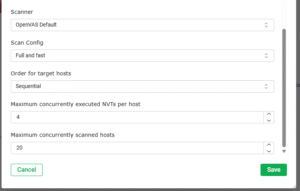

Para este caso en concreto decidí hacer un escaneo básico a un equipo Windows XP, existen diferentes modo de escaneo y como parametrizar la herramienta, algunos de estos parámetros se muestran a continuación:

- Scanner –> OpenVAS Default: Usa el motor de escaneo OpenVAS por defecto. Es el componente que ejecuta las pruebas de vulnerabilidades.

- Scan Config –> Full and fast: Usa una configuración balanceada que ejecuta pruebas completas pero optimizadas para mayor velocidad. Ideal para la mayoría de los escenarios.

- Order for target hosts –> Sequential: Los hosts se escanean uno tras otro.

- Maximum concurrently executed NVTs per host –> Número máximo de pruebas de vulnerabilidad (NVTs – Network Vulnerability Tests) que se ejecutan simultáneamente en un mismo host.

- Maximum concurrently scanned hosts –> 20: Número máximo de hosts (IP) que se escanean al mismo tiempo.

Reportes

Una vez hemos parametrizado nuestro escaneo, apuntando a las direcciones IP de nuestro interés, el análisis puede tomar unos 5 a 20 minutos dependiendo de cuantos host colocamos en lista y el tipo de escaneo.

Los resultados de nuestro escaneo se muestra a continuación:

Dentro del informe, podemos:

- Ver cada vulnerabilidad con su descripción

- Revisar las soluciones recomendadas

- Filtrar por CVSS o por tipo

- Exportar el reporte en PDF/HTML/XML

Conclusión

Si bien el laboratorio realizado es relativamente sencillo, resalta la importancia de contar con herramientas de análisis de vulnerabilidades, ya que permiten conocer el estado de seguridad de los hosts en entornos productivos. A pesar de tratarse de una versión Community, Greenbone/OpenVAS ofrece informes detallados y útiles para evaluar riesgos de forma efectiva.

La principal diferencia con la versión de pago (Greenbone Enterprise) radica en el soporte profesional, acceso a una base de datos de vulnerabilidades más amplia y actualizaciones más frecuentes, así como integraciones avanzadas y rendimiento optimizado para grandes entornos corporativos.

Verificación de Originalidad

Este artículo fue verificado con una herramienta de detección de similitud, obteniendo un resultado de: